Gesponsord

Onvoldoende bescherming van bedrijfskritische accounts en toepassingen is een aanzienlijk risico. De komst van “paswoordloze authentificatie” heeft de kwestie een nieuwe impuls gegeven. Maar hoe kunnen bedrijven zich zo positioneren dat authenticatie zonder wachtwoord lukt?

Een bijdrage van Jan Quack en Rolf Steinbrück, Senior Solution Engineers bij Yubico

In principe is het belangrijk om op te merken dat authenticatie via wachtwoorden de meest onveilige manier van authenticeren is. Wachtwoorden zijn namelijk gemakkelijk te verkrijgen via phishing of te stelen uit gekaapte wachtwoorddatabanken, ze zijn vaak gemakkelijk te raden, en ze worden vaak hergebruikt. Het resultaat: 81% van alle aanvallen op IT-systemen wordt uitgevoerd met gestolen of geraden inloggegevens1. Wachtwoorden zijn dus een veiligheidsrisico, en bovendien zijn ze duur. De belangrijkste kostenfactor is hier het wachtwoordbeheer. Een wachtwoordreset, met tussenkomst van de helpdesk, kost ongeveer 702 dollar per geval, wat kan oplopen tot 1.000.000 dollar per jaar in grote organisaties3.

Modern, veilig, gebruiksvriendelijk

Tijd dus om eens te kijken naar het concept van wachtwoordloze authenticatie. De aanpak is gebaseerd op protocollen die gebruik maken van sterke asymmetrische (private public key) cryptografie en dus, in tegenstelling tot wachtwoorden, geen gedeelde geheimen vereisen. Belangrijk hierbij is dat de privésleutel veilig wordt opgeslagen in een cryptoprocessor van een authenticator, zoals de YubiKey, en dat deze sleutel wordt beschermd door een PIN-code of een biometrisch kenmerk.

De modernste verschijningsvorm van dit type authenticatie is FIDO2. Deze open authenticatiestandaard, bestaande uit de WebAuthn- en CTAP2-protocollen, biedt niet alleen de cryptografische onderbouwing, maar ook ingebouwde bescherming tegen het klonen van apparaten, man-in-the-middle- en phishing-aanvallen – en is tegelijkertijd uiterst gebruiksvriendelijk voor gebruikers.

Verkopers van diverse IT-oplossingen hebben de sterke punten van FIDO2 al lang onderkend, zodat zij ondersteuning voor FIDO2 in hun huidige producten hebben geïntegreerd. Nog niet alle systemen kunnen echter met FIDO2 overweg. Toch kan de YubiKey hierbij helpen, omdat hij als multiprotocolsleutel alle voor de industrie relevante authenticatieprotocollen beheerst en dus kan zorgen voor authenticatie zonder wachtwoord, bijvoorbeeld als smartcard, om de kloof tussen de klassieke en de moderne vorm van authenticatie te overbruggen.

Maar welke voorbeeldige stappen kunnen nu worden genomen om de eigen organisatie geschikt te maken voor “wachtwoordloos”?

Kan ik het aan?

Voordat u als organisatie begint met het opzetten van een project, moet u zichzelf de vraag stellen: “Beschik ik over voldoende interne middelen om dit in de praktijk te brengen of heb ik externe ondersteuning nodig?”. Uiteraard beschikt Yubico over hoogopgeleide partners die dergelijke projecten dagelijks implementeren en beheren in zowel grote als kleine bedrijven.

De basis

Natuurlijk moet men het bij een dergelijk project ook hebben over de technologie. Want zonder de technische basis, d.w.z. de oplossing voor het beheer van de toegang tot de identiteit, het systeem voor het beheer van bevoorrechte gebruikers, de directorydienst of de beheerde dienstverlener, zal het niet mogelijk zijn een sterke en veilige authenticatieoplossing te implementeren. Maar voordat u alles afbreekt wat al bestaat en vanaf nul verder bouwt, moet eerst worden geanalyseerd wat er al beschikbaar is in het bedrijf.

Bent u bijvoorbeeld al gedeeltelijk of volledig aangesloten op Azure Active Directory en dus al klaar voor PWL? Is er momenteel “slechts” een lokale Active Directory en moet er hoe dan ook een smartcard worden ingevoerd? Of hebt u een andere oplossing nodig, zoals Okta, Entrust, Ping of OneLogin? De YubiKey, die met meer dan 700 gecertificeerde oplossingen werkt, kan in het gekozen technische platform worden geïntegreerd – flexibel en toekomstbestendig.

Was wollen wir eigentlich wie, mit wem und wo machen?

Ist das Ziel „passwortlose Authentifizierung” gesetzt, gilt es einige Detailfragen zu klären:

- 1. Welche User gibt es und wie sind ihre Risikoprofile?

- 2. An welchen Endgeräten arbeiten die Nutzer?

- 3. Wo sind die User und wie erhalten sie ihren YubiKey?

- 4. Wann soll passwortlos authentifiziert werden?

- 5. Welche Fachbereiche sind im Scope?

- 6. Wie ist meine Kommunikationsstrategie, die den Mehrwert, aber auch die Änderungen erläutert?

- 7. Wie integriere ich zum Beispiel einen Enrollmentprozess in die Abläufe der HR-Abteilung beim Onboarding von neuen Mitarbeitern aber auch einen Revocationprozess, wenn Angestellte das Unternehmen verlassen?

- 8. Ist – und das ist wirklich wichtig – die Supportorganisation eingebunden und gibt es Schulungen, die den HelpDesk auf die anstehenden Veränderungen vorbereiten? Hoewel authenticatie met een YubiKey eigenlijk heel eenvoudig is, zullen er toch vragen zijn, vooral in het begin. Om dit “meer” te kunnen onderscheppen, moet de ondersteuning in een vroeg stadium dienovereenkomstig worden betrokken.

Of het nu gaat om logistiek, projectbeheer of technische expertise – Yubico en zijn partners staan organisaties met raad en daad bij.

Wat is succes?

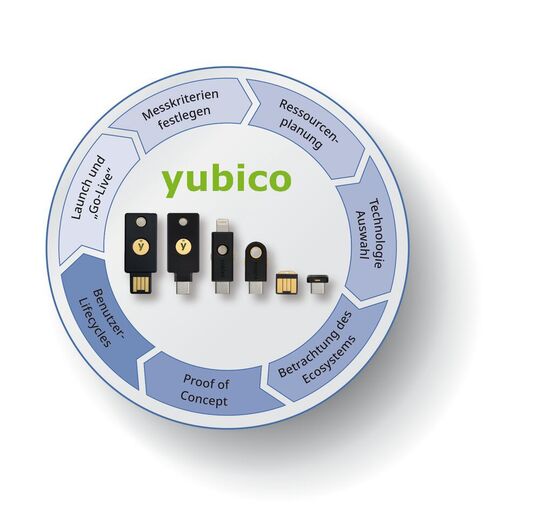

De volgende stap is het definiëren van succescriteria, die worden getest als onderdeel van een Proof Of Concept. De PoC dient om de ontworpen algemene strategie te testen en de fundamentele haalbaarheid ervan te beoordelen.

Let’s go!

Start een of meer pilots en rol de oplossing geleidelijk uit naar verschillende gebruikersgroepen. Het is belangrijk om in een vroeg stadium te plannen en te communiceren welke veranderingen er komen en hoe de nieuwe vorm van authenticatie precies zal werken – van inschrijving, tot de eigenlijke authenticatiestap, tot intrekking.

Kijk nu goed…

Meten en volgen – dat is wat u nu moet doen. Registreer hoeveel YubiKeys er zijn uitgedeeld en hoeveel er daadwerkelijk zijn ingeschreven of gebruikt. Hoe ontwikkelt zich het aantal authenticaties zonder wachtwoord in vergelijking met de “oude” authenticatiemethode en wat gebeurt er bij de helpdesk? Deze gegevens helpen bij het identificeren van stappen die de gebruikerservaring verder kunnen verbeteren.

Conclusie

Bij Yubico zijn we ervan overtuigd dat wachtwoordloze authenticatie de toekomst heeft. De voordelen op het gebied van IT-beveiliging kunnen niet worden ontkend en de bruikbaarheid in vergelijking met het wachtwoord is aanzienlijk beter. Tegelijkertijd kunnen bedrijven met de YubiKey rotsvast vertrouwen op veilige hardware die speciaal is gebouwd voor het doel van verificatie.

Heeft u nog vragen over Yubico? Neem hier gerust contact op: www.yubico.com/contact

1 Verizon Data Breach Investigation Report

2 The True Costs of Password Management – Conduit Street (mdcounties.org)

3 Keeper-White-Paper-Forrester-Report.pdf (keepersecurity.com)

(ID:47696881)