Hoe handig en flexibel de cloud ook is, het gebruik ervan brengt nog steeds risico’s met zich mee. Beveiligingsleverancier Radware licht drie belangrijke tekortkomingen in de beveiliging van cloudomgevingen toe en geeft tips om deze aan te pakken.

Tegen 2023 zal ongeveer 75 procent van de storingen in cloudbeveiliging te wijten zijn aan inadequaat beheer van identiteiten, toegangen en machtigingen. Dat voorspelt het Amerikaanse analysebedrijf Gartner in het rapport “Managing Privileged Access in Cloud Infrastructure”.

De beveiligingsfabrikant Radware waarschuwt ook voor beveiligingsleemten in cloudomgevingen. Deze zijn veel kritischer dan on-premise omgevingen, aangezien cyberaanvallers toegang kunnen krijgen tot workloads in cloudinfrastructuren via standaard verbindingsmethoden, protocollen en openbare API’s.

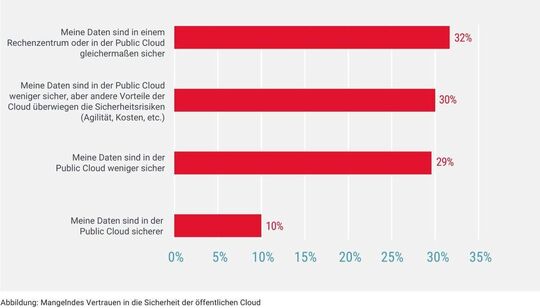

In het ERT-rapport (Emergency Response Team) heeft Radware 561 mensen wereldwijd ondervraagd. Het is waar dat 29 procent van de respondenten hun gegevens minder veilig vindt in de publieke cloud. Desondanks lijken de voordelen van de cloud zwaarder te wegen dan de minder goede beveiliging, zoals 30 procent aangaf.

Hoe veilig een cloud is, ligt grotendeels in handen van de gebruikers ervan. Volgens Radware geven cloudbeheerders vaak uitgebreide machtigingen aan groepen gebruikers, zodat deze ongehinderd hun taken kunnen uitvoeren. In de praktijk gebruiken de meeste gebruikers echter maar een klein deel van de rechten die hun zijn toegekend en hebben ze geen zakelijke behoefte aan alle rechten. Dit vormt een ernstig beveiligingslek, want als deze referenties ooit in kwaadwillende handen vallen, zouden aanvallers uitgebreide toegang hebben tot gevoelige gegevens en bronnen.

In de toekomst zal de beveiliging van cloud-workloads volgens de leverancier worden bepaald door de mensen die toegang hebben tot die workloads en de machtigingen die deze mensen hebben.

In een cloudomgeving waar bronnen off-site worden gehost, bepalen netwerktoegangsmachtigingen het bedreigingsoppervlak van de onderneming. Onnodige machtigingen zijn het gevolg van de kloof tussen wat gebruikers nodig hebben om hun werk te doen en de machtigingen die zij daadwerkelijk hebben. Dit gat is het aanvalsoppervlak van de organisatie.

Zoals Radware waarschuwt, is het begrijpen van dit verschil een van de grootste blinde vlekken in de cloud. Om te voorkomen dat de gegevensbescherming wordt geschonden, is het belangrijk om regelmatig de machtigingen te controleren en deze zo nodig te beperken.

In een Security Operations Centre (SOC) verwerken beveiligingsexperts gemiddeld 10.000 alarmen per dag. De reden voor dit hoge aantal is vals alarm, wat kan leiden tot overbelasting van het personeel.

Als de deskundigen overbelast zijn, kunnen ze echt belangrijke waarschuwingen missen. Om dit te voorkomen, hebben beveiligingsteams volgens Radware een eenduidig overzicht nodig van alle cloudomgevingen en accounts, evenals ingebouwde waarschuwingsscores voor efficiënte prioritering.

Gegevensinbreuken vinden niet onmiddellijk plaats. Zij ontwikkelen zich eerder over een lange periode. Het is een lang proces van vallen en opstaan waarbij de aanvaller talloze kleine activiteiten uitvoert om toegang te krijgen tot gevoelige gegevens. Vaak zien beveiligingsteams deze kleine stappen, die slechts een lage of middelhoge prioriteit hebben, over het hoofd. Maar deze informatie over het gedrag van de aanvaller helpt ook om inbreuken op de beveiliging tijdig op te sporen.

Daarom is het volgens Radware belangrijk om individuele gebeurtenissen in de tijd te kunnen correleren tot een zogenaamde verhaallijn van een aanval. Op deze manier kan gegevensdiefstal worden gestopt voordat het gebeurt.