Het veiligheidsbewustzijn in netwerkproducties zal toenemen. Daarvan is Peter Meivers, Senior Product Manager bij softwarefabrikant Baramundi, overtuigd. Veiligheid in operationele technologie (OT) vereist echter veel tact.

Dankzij de technologische ontwikkelingen in het kader van Industrie 4.0 en digitalisering zijn industriële bedrijven in staat om hun productieprocessen te optimaliseren en hun positie op de markt te versterken. Bovendien kunnen productiebedrijven met behulp van digitale bedrijfsmodellen nieuwe inkomstenstromen aanboren, de efficiëntie verhogen en op lange termijn concurrerend blijven. Deze factoren brengen echter ook beveiligingsuitdagingen met zich mee, zoals Peter Meivers, Senior Product Manager bij Baramundi, weet. Omdat genetwerkte fabrieken, besturingseenheden en IoT-apparaten de beveiliging van de productie-infrastructuur complexer maken. En OT als netwerkbesturingstechnologie vergroot het aanvalsoppervlak voor cybercriminelen. Zoals Meivers aangeeft, vereist dit een beveiligingsconcept dat voldoet aan de specifieke eisen van OT.

Verschillen tussen IT en OT

Opt omvat operationele technologieën op het gebied van hardware en software die worden gebruikt om de werking van industriële installaties te bewaken. “OT gaat over netwerksystemen, zoals machinebesturingen of industriële pc’s, die een directe invloed hebben op het productieproces,” voegt Meivers toe. Hij definieert het primaire doel van OT als de beschikbaarheid van productie en een veilige werkomgeving voor mensen. IT daarentegen, zegt hij, gaat minder over de beschikbaarheid van systemen en meer over de beveiliging van gegevens en de integriteit van systemen, wat we kennen uit de context van kantooromgevingen.

Beveiliging in OT gaat echter verder dan dat. Fysieke gevaren kunnen ook het gevolg zijn van een gebrek aan bescherming. Hoewel gezondheids- en veiligheidsvoorschriften geen nieuwigheid zijn in de productie, worden teams nu geconfronteerd met risico’s waarop zij geen vat hebben. Hacking is een even gevoelig onderwerp in OT als in IT, maar het bereikt geheel nieuwe uitersten. Als de functionele veiligheid van machines door een aanval in gevaar wordt gebracht, kunnen zij werknemers verwonden, bijvoorbeeld door oververhitting of slecht functionerende noodafschakelingen. Stilstand van fabrieken, verlamming van de productie of gebrekkige controleprocessen die kunnen leiden tot producten die schadelijk zijn voor de eindgebruiker zijn andere denkbare gevolgen.

Beveiliging implementeren in de productie

Voor Meivers is het belangrijk om met betrekking tot beveiliging, in de zin van IT-beveiliging, in genetwerkte productie te begrijpen dat niet één maatregel de panacee kan zijn. Om tot een doeltreffend veiligheidsconcept te komen, moet het onderwerp holistisch worden benaderd, met maatregelen die elkaar aanvullen. Hiervoor bestaan internationale normen, zoals IEC 62443, die de “verdediging in de diepte”-benadering volgen, met verschillende onafhankelijke verdedigingsmechanismen die over het hele systeem zijn verspreid. Het doel van dit concept is meerdere verdedigingslinies te creëren voor het geval een beveiligingsmaatregel faalt of een kwetsbaarheid wordt uitgebuit. Volgens Meivers omvat dit ook IT-beveiligingsbewustzijn voor productiemedewerkers, dat moet worden opgebouwd door middel van opleiding, alsmede duidelijk beleid en concrete instructies voor actie.

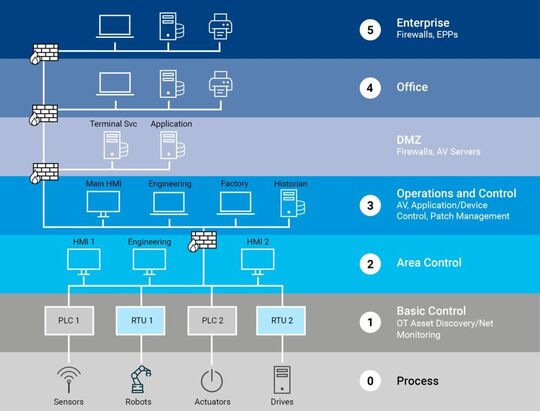

Volgens de softwarefabrikant is het voor een afdoende bescherming van het productienetwerk in de eerste plaats noodzakelijk om alle eindapparaten die in de productieomgeving worden gebruikt, te registreren en te inventariseren. Hierdoor kan de productie-infrastructuur worden opgesplitst in afzonderlijke, gescheiden gebieden. Volgens Meivers is ook een sterkere scheiding van de klassieke kantoor-IT- en OT-netwerken bijzonder relevant. Deze scheiding vermindert het risico dat criminelen de volledige productie-infrastructuur in gevaar brengen door IT-aanvallen zoals phishing of malware. Dit wordt geïmplementeerd met het PERA-model (Purdue Enterprise Reference Architecture). Dit houdt in dat een gedemilitariseerde zone (DMZ) wordt ingesteld die uitsluitend verantwoordelijk is voor extern contact. Dit heeft betrekking op servers die van buitenaf toegankelijk zijn. De DMZ wordt beschermd door een firewall, en tegelijkertijd is er ook bescherming tussen de DMZ en het interne netwerk.

Het juiste evenwicht

In het OT moeten processen voortdurend worden geoptimaliseerd zodat de systemen met elkaar kunnen communiceren, wat de efficiëntie weer ten goede komt. Hoewel de veiligheidsmaatregelen ook zo doeltreffend mogelijk moeten zijn, mogen zij het netwerken niet in de weg staan. “In de productie wordt jaar na jaar een verhoging van de efficiëntie geëist,” zegt Meivers. “Er moet dus een evenwicht worden gevonden tussen het noodzakelijke niveau van IT-beveiliging en de productiviteit die ik nodig heb om de noodzakelijke verhoging van de efficiëntie te bereiken.”

Met de Baramundi Management Suite (BMS) is het mogelijk om eindapparaten te inventariseren en kwetsbaarheden te identificeren. “Wij bieden concrete afstemmingen op basis van de National Vulnerability Data Base directory, waarin kwetsbaarheden worden gecatalogiseerd en beoordeeld. Zo kunnen we gebruikers laten zien welke concrete kwetsbaarheden er op de apparaten aanwezig zijn,” legt Meivers uit. De aldus verkregen transparantie vormt de basis voor het risicobeheer. Dit omvat dan, indien nodig, maatregelen zoals patches, configuratie-instellingen of isolatie van afzonderlijke, mogelijk verouderde systemen.

De grenzen zullen vervagen

Wanneer het op automatisering aankomt, is OT tot nu toe terughoudender geweest dan IT. “Bij Baramundi worden veel stappen die inderdaad door het BMS kunnen worden geautomatiseerd, zoals een inventarisatie, een kwetsbaarheidsbeoordeling of een software-update, de eerste keer bewust handmatig door de gebruiker in gang gezet”, legt Meivers uit. “Als dan blijkt dat deze stappen geen invloed hebben op het productieproces, gaat het geleidelijk over in automatisering. Want ook hier moet de primaire doelstelling van produktiebeschikbaarheid in acht worden genomen. Naarmate de automatisering toeneemt, wordt risicobeheer eenvoudiger en kunnen tegenmaatregelen sneller worden geïmplementeerd.”

Meivers is er zeker van dat beveiliging in de zin van IT-beveiliging zich zal vestigen als integraal onderdeel van OT, terwijl het ook voldoet aan de eisen van OT. “Aanvankelijk had bijna niemand het over veiligheid in Industrie 4.0, maar wel over de vele mogelijkheden van nieuwe dienstverleningen, zoals voorspellend onderhoud. Ook al denken velen dat zij niet door aanvallen kunnen worden getroffen omdat zij een firewall hebben, toch zullen zij vroeg of laat te maken krijgen met het vraagstuk van de IT-beveiliging bij produktie via netwerken.”