Digitaal forensisch onderzoek maakt deel uit van het portfolio van het beveiligingskanaal. Wie zelf geen forensische diensten verleent, kan als wederverkoper boeiende vervolgopdrachten genereren. Studies over de financiële gevolgen van cyberaanvallen en compliance-eisen zorgen voor rugwind.

De kosten van een datalek zijn afhankelijk van bepaalde factoren, meldt IBM Security naar aanleiding van de “Cost of a Data Breach”-studie 2019 van het Ponemon Institute. Volgens de studie is de snelheid waarmee op een datalek wordt gereageerd, bepalend voor de totale kosten. Duitse bedrijven reageren veel sneller op incidenten dan vorig jaar: de gemiddelde levenscyclus van een datalek in dit land beslaat 170 dagen – een week minder dan in 2018, maar dat komt nog steeds neer op 131 dagen voor bedrijven om de inbreuk te detecteren en te identificeren en nog eens 39 dagen om de schade te beperken.

Rapportageverplichtingen vereisen tracering

De betrokken bedrijven moeten een IT-beveiligingsincident kunnen traceren, want alleen als het aanvalspad of de oorzaak van een IT-incident bekend is, kunnen de juiste tegenmaatregelen worden genomen. Evenzo vereisen de rapportageverplichtingen na een IT-incident dat zoveel mogelijk informatie wordt verkregen over het verloop van de gebeurtenissen. Zo schrijft de Algemene verordening gegevensbescherming (GDPR) voor dat inbreuken in verband met persoonsgegevens aan de toezichthoudende autoriteit moeten worden gemeld:

- een beschrijving van de aard van de inbreuk in verband met persoonsgegevens, zo mogelijk met vermelding van de betrokken categorieën en het geschatte aantal betrokkenen, categorieën en verzamelingen persoonsgegevens

- een beschrijving van de waarschijnlijke gevolgen van de inbreuk in verband met persoonsgegevens

- een beschrijving van de maatregelen die de voor de verwerking verantwoordelijken hebben genomen of voorgesteld om de inbreuk in verband met persoonsgegevens aan te pakken en, in voorkomend geval, maatregelen om de nadelige gevolgen ervan te beperken.

De IT-beveiligingswet vereist ook incidentenrapporten van kritieke exploitanten, evenals concepten en documentatie voor het opsporen en afhandelen van incidenten (beschrijving van incidentenbeheer, opsporing van aanvallen, forensisch onderzoek). IT-forensics heeft zich ontwikkeld van een speciale wetenschap voor opsporingsinstanties tot een belangrijk instrument voor professionele exploitanten van IT-systemen, aldus het BSI (Federal Office for Information Security). Wie IT-systemen exploiteert met de huidige standaardeisen voor vertrouwelijkheid, beschikbaarheid en integriteit, wordt steeds vaker geconfronteerd met de taak om operationele verstoringen als gevolg van IT-storingen of de effecten van aanvallen op de IT-infrastructuur op te sporen en op te lossen.

Goede inkomstenkansen voor forensische diensten

De organisatie Digital Forensic Research Workshop (DFRWS) definieert “digitaal forensisch onderzoek” als “het gebruik van wetenschappelijk bewezen methoden voor het bewaren, verzamelen, valideren, identificeren, analyseren, interpreteren, documenteren en presenteren van digitaal bewijsmateriaal afkomstig van digitale bronnen om de reconstructie van als crimineel of ongeoorloofd aangemerkte gebeurtenissen waarvan is aangetoond dat ze geplande activiteiten verstoren, te vergemakkelijken of te bevorderen.”

IT-forensisch onderzoek kent vele gezichten: computerforensisch onderzoek, forensisch onderzoek van mobiele apparaten, cloudforensisch onderzoek, netwerkforensisch onderzoek of database-forensisch onderzoek. De toepassingsgebieden en mogelijkheden op de markt zijn navenant divers. In 2018 publiceerde Acumen Research and Consulting een rapport waaruit blijkt dat de markt voor digitaal forensisch onderzoek tegen 2021 met 12,5 procent zal toenemen en naar verwachting zal groeien tot 4,97 miljard dollar wereldwijd. Niet alleen adviesbureaus en accountants zoals EY, Deloitte, BDO en KPMG bieden overeenkomstige diensten voor IT-forensisch onderzoek aan, maar ook het veiligheidskanaal kan en moet dat doen.

Tools en partnerschappen voor digitaal forensisch onderzoek

Een specialist in digitaal forensisch onderzoek maakt routinematig gebruik van softwaretools om bijvoorbeeld sporen (Indicators of Compromise; IoC’s) op een harde schijf of mobiele telefoon te extraheren en te analyseren. De markt is goed gevuld met IT-forensische oplossingen. Wie over goed opgeleid personeel beschikt en op zoek is naar hulpmiddelen, vindt die bij grote spelers als IBM, AccessData, Cellebrite, Elcomsoft, FireEye, Cisco, Ontrack, LogRhythm, Guidance Software/ Opentext, Oxygen Forensics, Paraben, maar ook bij nieuwe aanbieders als Tenzir.

Wie geen forensische IT-deskundigen in zijn team heeft, kan en moet niettemin passende oplossingen en diensten in zijn portfolio opnemen. Op de markt in Duitsland en Europa zijn er talrijke aanbieders en oplossingen die voor een partnerschap in aanmerking komen, zoals blijkt uit de bovenstaande lijst. Als reseller van dergelijke oplossingen breidt men ook zijn aanbod uit met een bouwsteen die klanten nodig hebben voor hun compliance en om de follow-upkosten van IT-beveiligingsincidenten te verminderen.

SIEM als basis van IT-forensisch onderzoek

De basis van een IT-forensisch aanbod is het SIEM-systeem (Security Information and Event Management). Klanten die al een SIEM-oplossing gebruiken, zijn goede kandidaten voor de integratie van forensische diensten. Als de klant nog niet over een (geschikt) SIEM-systeem beschikt, kunnen forensisch onderzoek en SIEM het best samen worden aangeboden. Een SIEM registreert wie wat, wanneer en hoe heeft gedaan in de bewaakte IT-infrastructuur. Veel verstoringen en aanvallen kunnen in de registers worden getraceerd, maar bedrijven evalueren de gegevens gewoonlijk slechts onregelmatig.

Als SIEM- en forensische diensten samen worden aangeboden, kan de detectie van aanvallen voor de klant worden geoptimaliseerd. Bovendien kunnen digitale sporen in het SIEM-archief worden opgespoord om bewijsmateriaal veilig te stellen, zelfs nadat een aanval te laat is ontdekt. Het is van cruciaal belang dat het SIEM alle mogelijke aanvalspaden bestrijkt, aangezien aanvallen steeds complexer en gelaagder worden. Aanvallen kunnen bijvoorbeeld beginnen op de smartphone van een buitendienstmedewerker, verder gaan via een clouddienst en zich vervolgens richten op de notebook van het directielid via het bedrijfsnetwerk.

Om te voorkomen dat mobiel forensisch onderzoek, cloudforensisch onderzoek en netwerkforensisch onderzoek afzonderlijk en afzonderlijk moeten worden ingezet, is ofwel een overkoepelend forensisch hulpmiddel van belang, ofwel een SIEM-oplossing die de benodigde gegevens over de aanval van alle relevante partijen heeft verkregen. Afhankelijk van de SIEM zijn er vervolgens tools beschikbaar om het verdachte incident te verwerken voor de forensische experts, hetzij als rapportage of zelfs via een exportinterface voor de forensische tool.

Aanvullende informatie over het onderwerp

Forensische deskundigen gezocht: criteria voor dienstverleners

Het BSI (Bundesamt für Informationssicherheit) heeft criteria opgesteld voor gekwalificeerde dienstverleners, de zogenaamde “APT response service providers”. Daarin staan bijvoorbeeld de speciale eisen voor forensische hostdeskundigen en forensische netwerkdeskundigen, waaronder ervaring met de grondbeginselen van forensische bewijsvergaring, documentatie en bewijsvoering (bijvoorbeeld door middel van cryptografische controlesommen), forensische gegevensbescherming (ervaring met het maken van forensische beelden van opslagmedia (met name harde schijven en SSD’s) in verschillende omgevingen en forensische analyse. Dit omvat diepgaande kennis van gangbare bestands- en besturingssystemen, vertrouwd gebruik van een of meer geïntegreerde forensische onderzoeksomgevingen, en forensische tools voor het evalueren van gangbare sporen, loggegevens en bijbehorende softwaretools.

http://bit.ly/APT-Dienst-Kr

Leren van aanvallen en vaststellen van behoeften

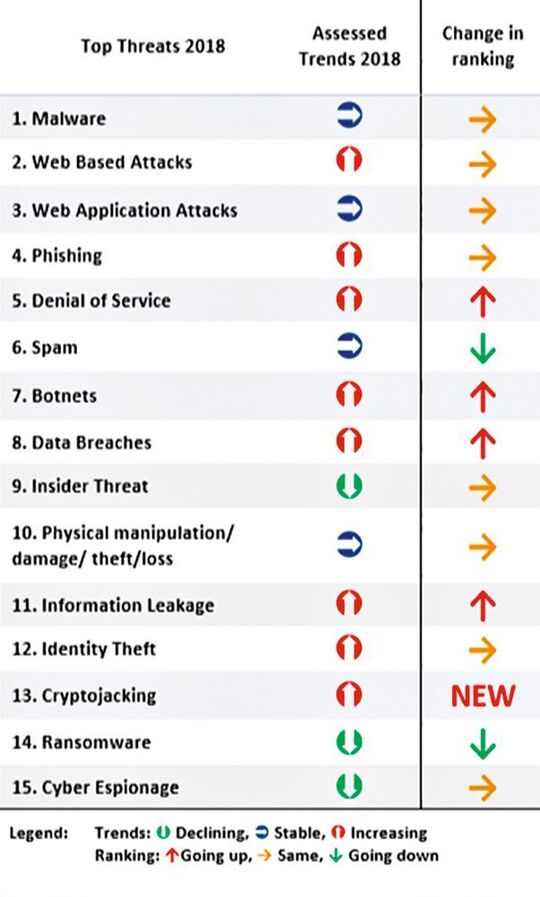

Het aanvalspad dat door IT-forensisch onderzoek aan het licht wordt gebracht, maakt ook duidelijk waar zich kritieke kwetsbaarheden bevinden die zijn uitgebuit. Hieruit blijkt dat er dringend behoefte is aan meer beveiligingsdiensten en -producten, waarin het kanaal kan voorzien door middel van verdere aanbiedingen en diensten, of het nu gaat om geavanceerde malwaredetectie, bescherming tegen phishing, een firewall voor webtoepassingen of een cloud access security broker (CASB) – afhankelijk van waar de kwetsbaarheden werden ontdekt en uitgebuit. Met IT forensics leren klanten en het kanaal dus iets: wat is er gebeurd, hoe kon het gebeuren, welke kwetsbaarheden kunnen worden verholpen, en waar kunnen verdere beveiligingsdiensten worden aangeboden