Welke toegangstechnologie heeft zich bewezen in tijden van Corona? Op welke oplossingen zullen IT-managers in de toekomst vertrouwen? Beveiligingsfabrikant NetMotion heeft deze vragen onderzocht en legt uit wat de voor- en nadelen van de technologieën zijn.

De verspreiding van Zero Trust en de introductie van cloud-toegangstechnologieën hebben de adoptie van SASE (Secure Access Service Edge) versneld, zo legt softwarefabrikant NetMotion uit. In opdracht van het bedrijf heeft het Amerikaanse onderzoeksinstituut 451 Research 319 chief information officers (CIO’s) ondervraagd over hun ervaringen met netwerktoegang tijdens en na de lockdown. Het Voice of the Enterprise-rapport onthult op welke technologieën CIO’s van plan zijn te vertrouwen als gevolg van de pandemie.

Traditie boven innovatie

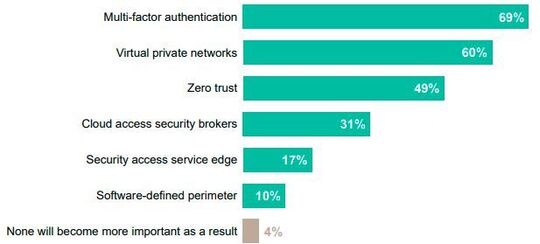

Verrassend is dat op de vraag welke technologieën belangrijker zullen worden als gevolg van de coronacrisis, de conventionele technologieën hoger scoren dan de nieuwe. Want ondanks de veelbelovende vooruitzichten voor SASE, staat het nieuwe architectuurconcept dat WAN-diensten en beveiligingsfuncties combineert slechts op de vijfde plaats met 17 procent. Gartner voorspelt dat tegen 2024 40 procent van de bedrijven een SASE-strategie zal hebben. Vandaag de dag hechten bedrijven met 69 procent echter het meeste belang aan multifactorauthenticatie in de post-Covid-tijd. Daarna volgen Virtual Private Networks (VPN) met 60 procent, Zero Trust met 49 procent en Cloud Access Security Brokers (CASB) met 31 procent. Volgens NetMotion is dit een teken dat de nieuwe oplossingen wel degelijk veel te bieden hebben. Er zijn echter veel vereisten waaraan moet worden voldaan voordat ze kunnen worden ingezet.

NetMotion raadt CIO’s aan te experimenteren met technologieën en de technologieën met toegevoegde waarde voor het bedrijf langzaam te integreren in hun strategie op de lange termijn. Thomas Lo Coco, Enterprise Sales Manager DACH bij NetMotion, geeft daarom een overzicht van de belangrijkste technologieën waarmee IT- en beveiligingsprofessionals zich vertrouwd moeten maken.

Virtual Private Network

Volgens NetMotion is VPN de eenvoudigste maar meest robuuste van alle technologieën voor toegang op afstand en is het van fundamenteel belang om de veilige overdracht van bedrijfsinformatie tussen gebruikers en on-premises netwerken te garanderen. “Naarmate het cloudgebruik toeneemt, neemt de behoefte aan on-premise connectiviteit wel af”, zegt Lo Coco. “Maar VPN’s zijn helemaal niet met uitsterven bedreigd.” Tenslotte, zegt hij, zijn ze nog steeds van cruciaal belang voor de beveiliging van on-premise applicaties, zoals blijkt uit een ander recent onderzoeksrapport van NetMotion. Volgens de bevindingen gebruikt 98 procent van de ondervraagde bedrijven nog steeds ten minste één on-premise gehoste applicatie. En 45 procent is van plan ten minste de komende drie jaar een VPN te gebruiken.

Netwerken worden echter steeds talrijker, en VPN’s moeten dan ook een groter aantal gelijktijdige verbindingen en een hogere bandbreedte mogelijk maken. Daarom moeten bedrijven de voorkeur geven aan providers die verder gaan dan oplossingen op locatie en hun bereik uitbreiden naar cloudscenario’s. Lo Coco raadt VPN-gebruikers ook aan selectieve beleidsregels toe te passen om alleen het verkeer te tunnelen dat nodig is voor gebruikers om toegang te krijgen tot datacentertoepassingen. Dit vermindert de belasting van bedrijfsnetwerken en verbetert de eindgebruikerservaring.

Zero Trust

Lo Coco raadt een zero-trust-oplossing aan voor elk bedrijf dat op zoek is naar een betere bescherming van gebruikers en bronnen. Volgens de salesmanager experimenteren bedrijven met manieren om Zero Trust te implementeren, bijvoorbeeld door het instellen van policies en het gebruik van Secure Web Gateways. NetMotion implementeert Zero Trust met behulp van softwaregedefinieerde perimeters. Via een 1:1 real-time verbinding wordt de toegang tot elke bron gecontroleerd, ongeacht waar die wordt gehost. Daarbij onderzoekt NetMotion tientallen gegevenspunten om het toegangsbeleid af te dwingen en ervoor te zorgen dat elke verbinding met een bron veilig is. Op het netwerk zijn alle bronnen verborgen totdat de IT-afdeling formeel om toegang heeft verzocht, om te voorkomen dat kwaadwillenden zich er later naartoe kunnen verplaatsen.

Software Defined Perimeter (SDP)

De technische benadering van SDP zorgt ervoor dat op internet aangesloten apparaten, servers, gebruikers of infrastructuurcomponenten worden verborgen in het netwerk en onzichtbaar zijn voor aanvallers van buitenaf. SDP neemt de filosofie van Zero Trust en past die toe op toegang op afstand. Op basis van het respectieve risicoprofiel van de verzoeker wordt de toegang toegestaan of geweigerd. Volgens 451 Research wordt SDP gezien als de opvolger van het VPN. Hiermee kunnen gebruikers in een netwerk tunnelen en zich vrij bewegen. “VPN’s zijn ontworpen om on-premise applicaties te ondersteunen, maar werken niet zo effectief voor cloud-gebaseerde toepassingen,” zegt Lo Coco. Maar de reis van VPN naar SDP is niet gemakkelijk. Zoals Lo Coco meldt, duurt het maanden, zo niet jaren, voordat bedrijven beginnen met het verplaatsen van hun netwerk- en beveiligingsstack naar de cloud. Tijdens deze overgangsfase hebben de meeste bedrijven de steun van beide technologieën nodig. Vooral buiten de traditionele enterprise perimeter, die langzaam aan het verdwijnen is, zijn SDP-oplossingen zeer veilig, zei hij.

Kritiek op Cloud Access Security Brokers

Naarmate meer bedrijven overstappen op cloud-first en SaaS-applicaties, wordt het ook belangrijker om deze te beschermen tegen aanvallers en ongeautoriseerde toegang. Met CASB kan het interne beveiligingsbeleid worden uitgebreid naar externe diensten en worden afgedwongen. Shadow IT kan ook worden voorkomen door de technologie te gebruiken. Ondanks de voordelen krijgt de technologie keer op keer kritiek. De reden hiervoor is de hoge mate van complexiteit, waardoor bedrijven CASB-oplossingen niet effectief kunnen gebruiken, zoals Proofpoint heeft vastgesteld in de studie “The Evolution of the CASB”. Markus Knorr, Manager System Engineering Enterprise bij Palo Alto Networks, is ook ontevreden over de prestaties van CASB: “Klassieke CASB-oplossingen werden ontwikkeld als een van de vele andere niche-oplossingen voor de beveiligingseisen van cloud-gebruik, maar konden slechts op deelgebieden adequaat aan deze eisen voldoen.” Om ongeoorloofde SaaS-oplossingen te detecteren, moeten volgens hem echter loggegevens van firewallsystemen worden gebruikt en moet ofwel al het verkeer via de CASB worden gekanaliseerd, ofwel een afzonderlijke agent op het eindapparaat worden geïnstalleerd. Het betere alternatief, zegt hij, is een beveiligingsplatform dat onafhankelijk het nalevingsbeleid afdwingt.

Secure Access Service Edge

SASE wordt het meest gebruikt om VPN, SDP en CASB te combineren, aldus NetMotion. Dit komt omdat SASE geen productcategorie is zoals de andere oplossingen. In plaats daarvan is het meer een kader. Het doel van SASE is om alle facetten van de netwerk- en beveiligingsstack van een organisatie naar de cloud te verplaatsen om de complexiteit en kosten te verlagen en tegelijkertijd de beveiliging en efficiëntie te verhogen.

Het kernonderdeel aan de netwerkkant van SASE is SD-WAN. Deze technologie is gericht op het routeren van verkeer tussen filialen, het vaststellen van beleidslijnen en het beschermen van verbindingen. Dit wordt aangevuld met het optimaliseren van het WAN en het vinden van de meest efficiënte reispaden voor het verkeer om de prestaties te verbeteren. Om aan de eisen van SASE te voldoen, moeten bedrijven hun SD-WAN-oplossingen aanvullen met beveiligingsdiensten. “Er is niet één weg naar SASE”, echter. “Bedrijven moeten uiteindelijk doen wat goed voor hen is,” vat Lo Coco samen.