Microsoft heeft een beveiligingschip voor Windows PC’s ontwikkeld. Het is bedoeld om eerdere “Trusted Platform Module”-IC’s overbodig te maken. Pluton kan rechtstreeks in de CPU worden geïntegreerd als een hardware vertrouwensanker. Dit is precies wat AMD, Intel en Qualcomm in de toekomst willen doen.

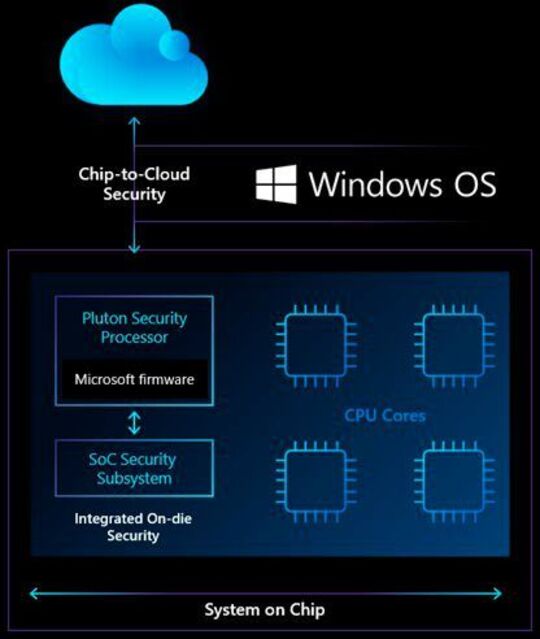

Microsoft heeft “Pluton” gepresenteerd, een beveiligingscontroller die speciaal is ontwikkeld voor het Windows-besturingssysteem. Het belangrijkste kenmerk is dat de TPM niet langer als een afzonderlijke TPM op het moederbord naast de hoofdprocessor zit, maar rechtstreeks in het silicium is geïntegreerd. Op die manier zou het moeten fuseren met de toekomstige processoren van bijvoorbeeld AMD, Intel en Qualcomm. Volgens Microsoft hebben deze bedrijven in belangrijke mate aan de chip gewerkt.

Met deze aanpak creëert Microsoft in navolging van onder andere Apple (T2) en Google (Titan) een eigen “root of trust”-infrastructuur tegen manipulatie. Dit op hardware gebaseerde vertrouwensanker is bedoeld om aanvalsvectoren te ondermijnen die bijvoorbeeld gericht zijn op fysieke toegang tot de businterface tussen de twee chips. Met de Pluton-functies wil Microsoft in de eerste plaats het (UEFI) BIOS, d.w.z. de firmware, van toekomstige PC’s beveiligen.

“Het ontwerp van de beveiligingsprocessor maakt het voor aanvallers veel moeilijker om zich in het besturingssysteem te ‘verstoppen'”, aldus David Weston, directeur Enterprise and OS Security. Hij voegt eraan toe dat de hechtere integratie tussen hardware en het besturingssysteem een betere bescherming biedt tegen fysieke aanvallen op een systeem en op betrouwbare wijze de diefstal van referenties en cryptografische sleutels kan voorkomen.

Chip-to-cloud beveiligingsaanpak

Als onderdeel van Microsofts chip-to-cloud beveiligingstechnologie werd Pluton voor het eerst gebruikt in de X-Box spelconsoles en in Microsofts Azure Sphere IoT platform. Microsoft gelooft dat op Pluton gebaseerde Windows PC’s een nieuw tijdperk zullen inluiden voor computerbeveiliging – en voor een bijbehorend ecosysteem met OEM-partners.

Het is niet duidelijk of andere PC-besturingssystemen Pluton ook zullen kunnen gebruiken. Er zouden geen technische hindernissen moeten zijn; Azure Sphere, bijvoorbeeld, werkt immers met een op Linux gebaseerd besturingssysteem op de IoT-microcontrollers die met Pluton zijn “gehard”, meer bepaald op de ARM-gebaseerde chips van Mediatek. Microsoft heeft in ieder geval verzekerd dat Pluton de installatie van een ander besturingssysteem niet verhindert of belemmert.

Met Pluton volgt het bedrijf de trend naar zeer gespecialiseerde hardware. Tegenwoordig vormt een afzonderlijke chip, los van de centrale processor, het hart van de beveiliging van het besturingssysteem in de meeste PC’s: de “Trusted Platform Module”, kortweg TPM. Deze hardwarecomponent, bijvoorbeeld geleverd door Infineon of STMicroelectronics, slaat unieke sleutels op die kunnen worden gebruikt om de integriteit van het systeem te verifiëren of die als basis kunnen dienen voor het berekenen van encryptieprocessen. Windows ondersteunt TPM’s al meer dan 10 jaar; ze vormen de basis voor Bitlocker en Windows Hello, bijvoorbeeld.

Beveiliging van de kwetsbaarheid van de businterface

Hackers hebben hun aanvalsmethoden echter verder ontwikkeld. Vooral wanneer criminelen zich rechtstreeks fysieke toegang tot systemen verschaffen, bestaat het risico dat zij toegang krijgen tot de businterface tussen de CPU en de TPM. In 2019 hebben beveiligingsonderzoekers bijvoorbeeld aangetoond dat zij de communicatie tussen de TPM en de pc-chipset kunnen afluisteren via de low pin count interface (LPC). Aanvallers zouden zo gevoelige informatie kunnen aftappen of wijzigen. Dergelijke aanvallen zijn vaak ontworpen om zo lang mogelijk onopgemerkt te blijven en systemen en gebruikers vrijwel op de achtergrond te compromitteren.

Microsoft wil dit gevaar een halt toeroepen met zijn Pluton-processor: De aanpak bestaat erin de module rechtstreeks in het silicium van de hoofdprocessor te integreren. Inloggegevens, gebruikersidentiteiten, cryptografiesleutels en andere gevoelige gegevens worden erin opgeslagen. Niets van deze informatie kan door Pluton worden verwijderd, zelfs niet als een aanvaller malware heeft geïnstalleerd of fysieke toegang tot de pc’s heeft.

Zelfs de Pluton-firmware heeft geen toegang tot opgeslagen sleutels

Volgens Microsoft werkt Pluton met bewezen TPM-specificaties (TPM 2.0) en API’s, zodat Windows functies als System Guard en Bitlocker kan blijven bieden. Omdat Pluton geïsoleerd is van de rest van het systeem, zouden opkomende aanvalstechnieken, zoals speculatieve uitvoering, geen toegang mogen hebben tot sleutelmateriaal.

Microsoft wijst op de in Pluton ingebouwde Secure Hardware Cryptography Key (SHACK)-technologie. Dit is ontworpen om ervoor te zorgen dat sleutels nooit worden onthuld buiten de beschermde hardware – zelfs niet aan de Pluton-firmware zelf. Dit zou de beveiliging van Windows naar een nieuw niveau tillen.

Eindelijk veilige firmware-updates?

Microsoft wil met Pluton ook een ander groot beveiligingsprobleem oplossen: het updaten van systeemfirmware in het hele ecosysteem van pc’s. Tegenwoordig ontvangen klanten updates voor hun beveiligingsfirmware uit verschillende bronnen. Deze diversiteit is moeilijk te beheren, wat leidt tot wijdverbreide problemen met patchen.

Volgens Microsoft biedt Pluton “een flexibel, actualiseerbaar platform voor het uitvoeren van firmware die end-to-end beveiligingsfuncties implementeert die door Microsoft zijn gecreëerd, onderhouden en geactualiseerd”. Pluton voor Windows-computers zal worden geïntegreerd in het updateproces van Windows, op dezelfde manier waarop de “Azure Sphere Security Service” verbinding maakt met IoT-apparaten.

Kritische stemmen zien dit echter ook als een poging van Microsoft om zijn quasi-monopolie voor besturingssystemen op x86-gebaseerde computers te consolideren.

Dieser Artikel erschien zuerst auf unserem Partnerportal Elektronik Praxis.